API Laufzeitschutz Inhaltsüberprüfung, Erkennung von Bedrohungen und Drosselung des Datenverkehrs.

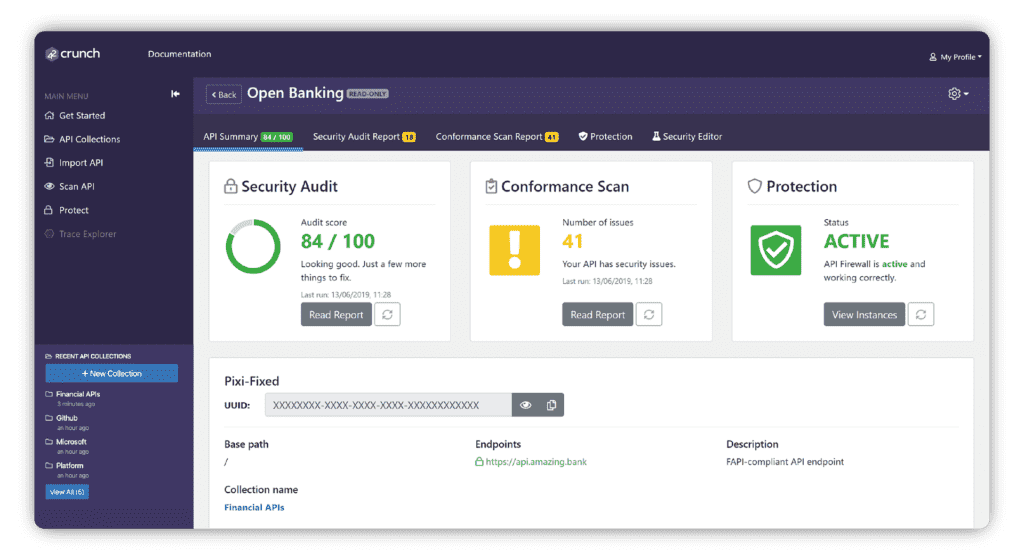

API Laufzeitschutzi st eine wichtige Fähigkeit einer API Sicherheitsplattform. Er bezieht sich auf die Fähigkeit Sicherheitsrichtlinien aus der Designphase un der Entwicklung während der Laufzeit ,mit Hilfe einer API-Mikro-Firewall durchzusetzen.

Shift-left und Shield-right für API Laufzeitschutz

Im Gegensatz zu herkömmlichen Appsec-Tests oder Firewall-Tools (SAST, DAST & WAF) oder neueren Tools zur Analyse des API-Verhaltens kombiniert 42Crunch einen Shift-left (API Sicherheitstests während des Entwurfs, der Entwicklung und des Testens) und einen Shield-right (Laufzeitschutz) Ansatz zur API Security. Von der Entwurfszeit bis zur Laufzeit schützt 42Crunch Ihre APIs während des gesamten API-Lebenszyklus vor API-Bedrohungen.

Inhaltsvalidierung automatisch durchsetzen

Stellen Sie den API Laufzeitschutz direkt aus Ihrer CI/CD-Pipeline bereit und der Schutz wird automatisch neu konfiguriert, sobald sich der OpenAPI-Vertrag ändert. API Protect ist darauf zugeschnitten, jede API mit einem positiven Sicherheitsmodells zu schützen, das auf der Konfiguration der Daten in dem OpenAPI-Vertrag basiert. Bösartige Angriffe werden blockiert und im Gegensatz zu einer herkömmlichen WAF-basierten Lösung werden API-Angriffe von legitimem API-Datenverkehr unterschieden.

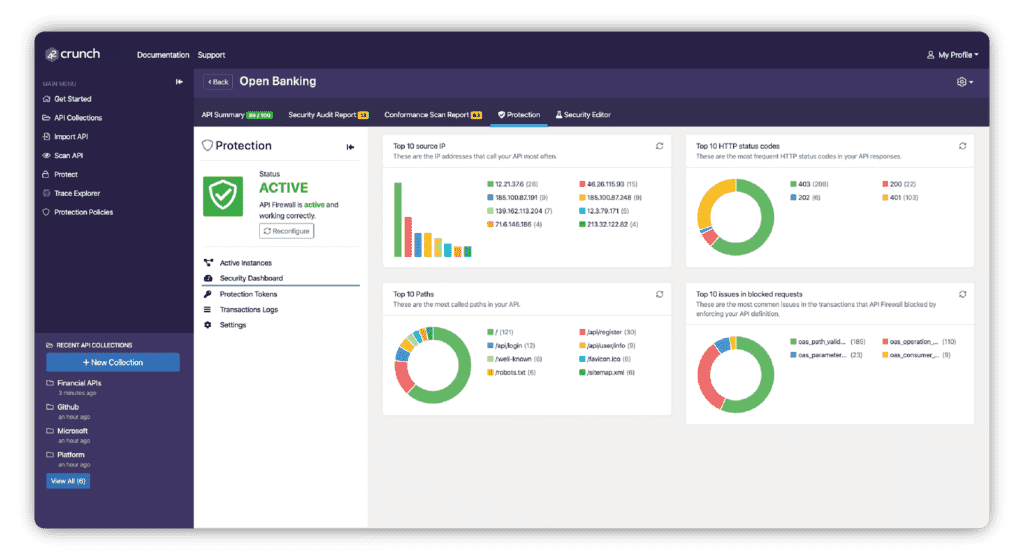

Prävention von Bedrohungen und Erkennung von Anomalien

Mit 42Crunch können Sie die OWASP API Security Top 10 Probleme aufspüren, wie z.B. Datenlecks, Massenzuweisungen, fehlerhafte Authentifizierung oder Fehler in Sicherheitskonfigurationen. Unsere Plattform spürt Schwachstellen auf, die durch die Verwendung von:

- Falschen Verben (Aufrufen der API mit GET oder HEAD), wenn sie PUT erwarten

- Falsche Pfade

- Falscher Inhaltstyp

- Falsches Datenformat (z.B. Integer statt String)

- Verletzungen der API-Beschränkungen (zu große Strings, Zahlen oder Arrays) Dateninjektion

Drosseln des Datenverkehrs

Durch die Drosselung des Datenverkehrs auf der Grundlage von Kriterien setzt 42Crunch den API Laufzeitschutz aktiv durch, um Denial of Service (DoS) oder Brute-Force-Angriffe zu verhindern. Bei Microservice-Implementierungen wird die API Micro-Firewall für jede Instanz des Microservice separat eingesetzt, so dass die Drosseling auch für jede Instanz separat durchgesetzt wird.

Möchten Sie mehr erfahren?

Developer-First-Lösung für die Bereitstellung von API Security als Code.